Trung tâm Ứng cứu khẩn cấp máy tính Việt Nam (VNCERT) đã phát hiện rất nhiều địa chỉ IP và máy tính của các cơ quan Nhà nước nằm trong các mạng lưới máy tính ma (botnet) quốc tế, có thể giúp tin tặc (hacker) trộm cắp thông tin bí mật quốc gia.

Chiều 23-8-2013, VNCERT công bố Bản tin An toàn thông tin tháng 8/2013, trong đó nhấn mạnh nguy cơ tin tặc sử dụng mạng lưới botnet lây nhiễm mã độc và huy động hệ thống máy tính của các cơ quan Nhà nước tại Việt Nam vào các cuộc tấn công mạng trên phạm vi quốc tế.

|

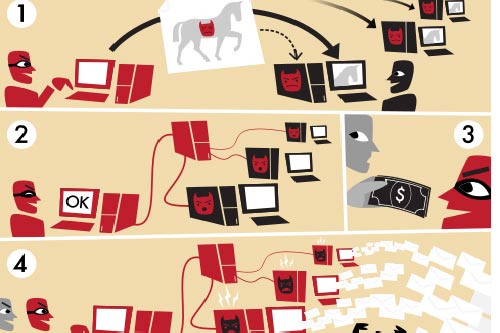

Hàng nghìn máy tính trong các cơ quan Nhà nước đã nằm trong mạng lưới mã độc, qua đó, tin tặc có thể theo dõi và khống chế các máy tính nhằm trộm cắp thông tin bí mật. Ảnh minh họa. Nguồn: Internet.

Thống kê 6 tháng qua, VNCERT đã cập nhật 14.075 địa chỉ IP thuộc không gian mạng Việt Nam hoạt động trong mạng lưới Zeus Botnet, cập nhật 113.273 địa chỉ IP thuộc không gian mạng Việt Nam đang hoạt động trong các mạng lưới botnet Sality, Downadup, Trafficconverter; đã cảnh báo cho 174 địa chỉ IP của các cơ quan Nhà nước tới các Bộ, Sở TT&TT liên đới.

Trong đợt tấn công từ chối dịch vụ vào 1 số báo điện tử tháng 7-2013, tin tặc phải xây dựng một mạng lưới máy tính ma với hàng chục đến hàng trăm ngàn máy tính bị nhiễm mã độc. Qua theo dõi IP của mạng botnet đã phát hiện thấy 69 địa chỉ IP của các cơ quan Nhà nước đã bị nhiễm loại mã độc này. Đáng lưu ý, các IP này lại là các cổng kết nối Internet của mạng LAN với hàng chục đến hàng trăm máy tính, đồng nghĩa có thể có tới hàng nghìn máy tính trong các cơ quan Nhà nước đã nằm trong mạng lưới mã độc. Với mạng botnet đó, tin tặc có thể theo dõi và khống chế các máy tính nhằm trộm cắp thông tin bí mật trong các cơ quan Nhà nước, làm bàn đạp để tấn công các hệ thống thông tin.

VNCERT dự báo thời gian tới, xu hướng tấn công từ chối dịch vụ sử dụng mạng lưới botnet tấn công vào các cơ quan, tổ chức vẫn là một nguy cơ lớn, phức tạp và đa dạng về cách thức, có thể nguy hại đáng sợ. Bên cạnh đó, các cuộc tấn công thay đổi giao diện sẽ có thể diễn ra với quy mô lớn hơn, có chủ đích và mục tiêu rõ ràng hơn, nhằm vào các cơ quan Nhà nước, tổ chức Chính phủ. Nguy cơ phát tán mã độc cũng sẽ ngày càng cao. Việc lây lan chủ yếu qua các trang web cung cấp phần mềm miễn phí, đặc biệt là cung cấp các phần mềm bẻ khóa, các trang web sex, trò chơi trực tuyến, qua cả các mạng xã hội như Facebook, Twitter,.. và cả các thư điện tử giả mạo có đính kèm tệp tin. Ngoài ra, mã độc (malware) đang có xu hướng tấn công cả vào nền tảng di động 3G.

Đến đầu tháng 8-2013, VNCERT đã ghi nhận 2.547 sự cố và điều phối xử lý xong 1.072 sự cố hiện hữu (nhiều sự cố chỉ được báo sau khi đã xảy ra xong). Trong đó, tính riêng sự cố liên quan tới mã độc (malware), đã tiếp nhận 881 sự cố, gồm 10 sự cố liên quan đến tên miền “gov” trên website, đã gửi yêu cầu điều phối và xử lý được 243 sự cố. Về sự cố website lừa đảo (phishing), nhận được 521 sự cố, gồm 9 sự cố liên quan đến tên miền “gov” giả mạo tổ chức tài chính Paypal và các tổ chức khác, đã xử lý được 388 sự cố. Về sự cố tấn công thay đổi giao diện (deface), nhận được 1.145 sự cố, gồm 254 cuộc tấn công thay đổi giao diện nhắm vào cơ quan Nhà nước, đã xử lý được 641 sự cố. So sánh 6 tháng đầu năm 2013 với cùng kỳ năm 2012, các cuộc tấn công deface nhắm vào cơ quan Nhà nước cao gấp 2,3 lần, sự cố malware tăng tới 6,7 lần.

Theo Xuân Bách (ICTnews)